Un plan de respuesta que no ha sido probado es tan útil como no tener ningún plan.

En medio de un incidente de ciberseguridad no es un buen momento para probar el plan.

La prueba basada en escenarios de la capacidad de respuesta a incidentes cibernéticos es una forma de alto impacto para involucrar a los equipos de respuesta (

Il test, basato su scenari, della capacità di risposta all’incidente informatico è un modo ad alto impatto per coinvolgere i team di risposta (que incluye liderazgo ejecutivo y no solo el equipo de TI) en el proceso de toma de decisiones de la empresa, que va con la reacción a un accidente crítico.

La verificación regular de los planes de respuesta ayudará a todas las personas implicadas a familiarizarse con el proceso y las preparará para reaccionar cuando se produzca un incidente crítico.

El objetivo ya no es la prevención: no puedes detener los ataques. Ahora se trata de una mejor detección y preparación para lo inevitable con el fin de sobrevivir en el mundo complejo de hoy.

La Cyber Security Due Diligence es un servicio de ciberseguridad que tiene como objetivo descubrir activos, aplicaciones, cuentas y puntos de presencia valiosos que residen en canales digitales y siguen siendo sensibles a todo tipo de ataques y abusos.

Con el fin de proporcionar una Cyber Security Due Diligence eficaz y confiable en ciberseguridad, Innovery Group hace uso de herramientas OSINT personalizadas y fuentes comerciales de terceros mejoradas por las capacidades de ciberseguridad de su equipo.

Enfoque y metodología

La Cyber Security Due Diligence incluye las siguientes actividades:

• Colección de credenciales perdidas y relleno de credenciales

• Investigación de violación de datos

• Control de dominio de Typosquatting

• Investigaciones de la web profunda y web oscura (Deep and Dark Web)

• Monitoreo de redes sociales

• Evaluación de vulnerabilidades basada en OSINT

Resultados previstos

Innovery Group proporcionará un informe técnico para la Cyber Security Due Diligence una vez finalizada la tarea. El informe técnico incluirá un análisis técnico detallado, junto con las recomendaciones y las soluciones.

Una puntuación se calculará en función de la cantidad y la gravedad de las vulnerabilidades/alertas y reflejará el estado de riesgo informático digital de su empresa.

El objetivo de las actividades de prueba de seguridad orientadas al equipo es reforzar la seguridad de una organización aprendiendo de la lucha resultante.

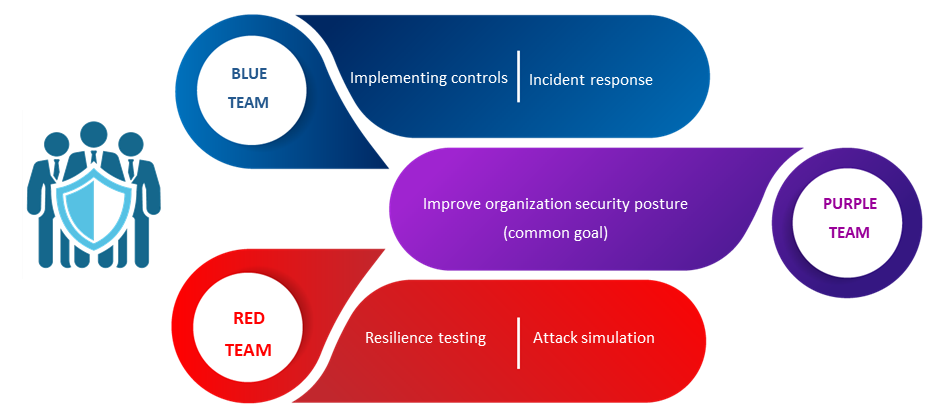

Las operaciones son realizadas por tres equipos: Red, Blue a Purple Team: El Red Team existe para atacar, el Blue para defender y el Purple está destinado a facilitar la integración entre los dos grupos.

Red Team (Agresores) dedicado a probar la eficacia de un programa de seguridad emulando las herramientas y técnicas de probables agresores de la manera más realista posible.

Blue Team (Defensores) se refiere al equipo de seguridad interno que defiende tanto de los reales Agresores como del Red Team.

Purple Team (El Defensor aprende del Agresor) integra las tácticas defensivas y los controles del Blue Team con las amenazas y vulnerabilidades encontradas por el Red Team

Enfoque y metodología

Los ejercicios RTT simulan ataques del mundo real contra una organización, desafiando sus prácticas y controles de seguridad para identificar brechas que no son inmediatamente evidentes al realizar evaluaciones estándar.

Elementos clave de Red Team Testing:

· Orientado a los objetivos y no orientado al ámbito

· Evaluación de las personas, procedimiento y tecnología

· Utilizan tácticas, técnicas y procedimientos personalizados

Desde el reconocimiento inicial hasta la misión realizada, el RTT consta de seis pasos en los que cada uno de ellos es el requisito previo para el siguiente

1. Reconocimiento

2. Compromiso inicial

3. Aumento de los privilegios

4. Mantenimiento de la presencia

5. Identificación del objetivo

6. Misión completada

Resultados previstos

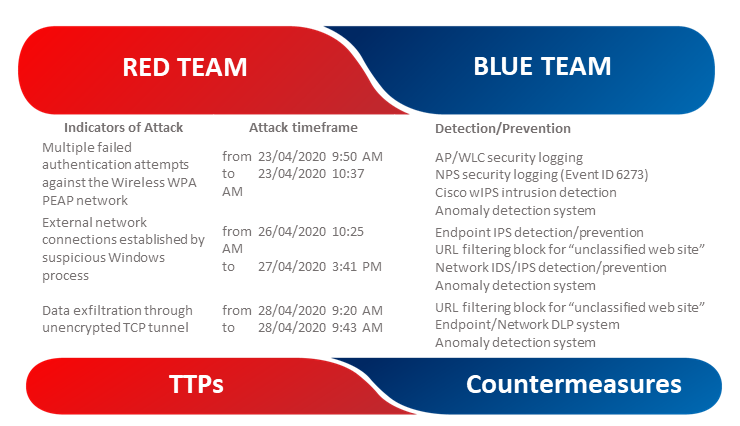

El informe RTT describe cada fase en detalle, destacando los TTP de los atacantes, el malware IOC y los problemas de cumplimiento de GDPR.

Enfoque y metodología

La tabla de Ataques y Contramedidas destaca las tácticas, técnicas y procedimientos (TTP) utilizados por el equipo RTT junto con las contramedidas que implementará el Blue Team.

Se recomienda fuertemente realizar un análisis post mortem/retrospectivo al final del RTT.

En apoyo de esta actividad, se informan todos los IOC relacionados con cualquier malware y backdoor producidas y activadas durante el ataque

Enfoque y metodología

El PTT es un sistema abierto de compromiso / participación / compromiso en el que la actividad de ataque se expone y se explica al Blue Team tan pronto como ocurre.

Los Purple Team Tests son ejercicios «prácticos con el teclado» en los que los Red Team y Blue Team colaboran en una discusión abierta sobre cada técnica de ataque y expectativas de defensa para mejorar las personas, los procesos y la tecnología en tiempo real.

Elementos clave de Purple Team Testing:

• Orientado a la estrategia y no al ámbito

· Evaluación de las personas, procedimiento y tecnología

· Utilizan tácticas, técnicas y procedimientos personalizados