Un piano di risposta che non è stato testato è utile quanto non avere alcun piano.

Il bel mezzo di un incidente di sicurezza informatica non è un buon momento per testare il piano.

Il test, basato su scenari, della capacità di risposta all’incidente informatico è un modo ad alto impatto per coinvolgere i team di risposta (che include la leadership esecutiva e non solo il team IT) nel processo decisionale aziendale, che va con la reazione a un incidente critico.

La verifica regolare dei piani di risposta aiuterà tutte le persone coinvolte ad acquisire familiarità con il processo e le preparerà a reagire quando si verifica un incidente critico.

L’obiettivo non è più la prevenzione: non si possono fermare gli attacchi. Adesso si tratta di una migliore individuazione e prontezza all’inevitabile, al fine di sopravvivere nel mondo complesso di oggi.

La Cyber Security Due Diligence è un servizio di cyber security che mira a scoprire risorse, app, account e punti di presenza preziosi che risiedono sui canali digitali e rimangono sensibili a tutti i tipi di attacco e abuso.

Al fine di fornire una Cyber Security Due Diligence efficace e affidabile, Innovery Group si avvale di strumenti OSINT personalizzati e fonti commerciali di terze parti potenziate dalle capacità di cybersecurity del proprio team.

Approccio e metodologia

La Cyber Security Due Diligence comprende le seguenti attività:

- Raccolta credenziali perse e credentials stuffing

- Indagine/ricercar Data breach

- Controllo dominio Typosquatting

- Indagini Deep and Dark Web

- Social Media monitoring (SMM)

- Vulnerability Assessment basato su OSINT

Risultati attesi

Innovery Group fornirà un rapporto tecnico per la due diligence sulla sicurezza informatica al termine dell’incarico. Il rapporto tecnico includerà un’analisi tecnica dettagliata insieme alle raccomandazioni e ai rimedi.

Un punteggio verrà calcolato in base alla quantità e alla gravità delle vulnerabilità/alert e rifletterà lo stato di rischio informatico digitale della tua azienda.

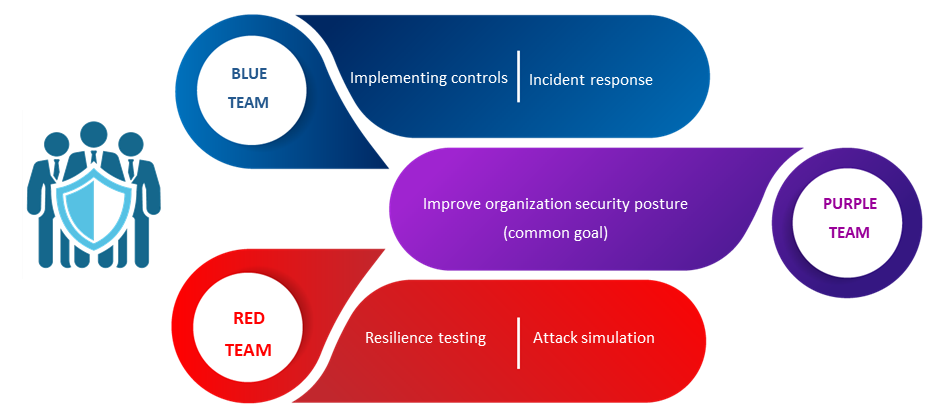

L’obiettivo delle attività di security testing orientate al team è rafforzare la sicurezza di un’organizzazione imparando dalla lotta che ne è derivata/risultata.

Le operazioni vengono eseguite da tre team: Red, Blue a Purple Team. Il Red Team esiste per attaccare, il Blue per difendere e il Purple è destinata a facilitare l’integrazione tra i due gruppi.

Red Team (Aggressori) dedicata a testare l’efficacia di un programma di sicurezza emulando gli strumenti e le tecniche di probabili aggressori nel modo più realistico possibile.

Blue Team (Difensori) fa riferimento al team di sicurezza interno che difende sia dai veri attaccanti che dal Red Team.

Purple Team (il Difensore impara dall’Aggressore) integra le tattiche difensive e i controlli del Blue Team con le minacce e le vulnerabilità trovate dal Red Team.

Approccio e Metodologia

Gli esercizi RTT simulano attacchi del mondo reale contro un’organizzazione, sfidando le sue pratiche e controlli di sicurezza per identificare le lacune che non sono immediatamente evidenti dallo svolgimento di valutazioni standard.

Elementi chiave del Red Team Testing:

- Orientato agli obiettivi, piuttosto che orientato all’ambito

- Valutazione delle persone, procedura e tecnologia

- Utilizzano tattiche, tecniche e procedure personalizzate

Dalla ricognizione iniziale alla missione compiuta, l’RTT si compone di sei passaggi in cui ognuno di essi è il prerequisito per il successivo:

- Ricognizione

- Compromesso iniziale

- Aumento dei privilegi

- Mantenimento della presenza

- Identificazione del target

- Missione completata

Risultati

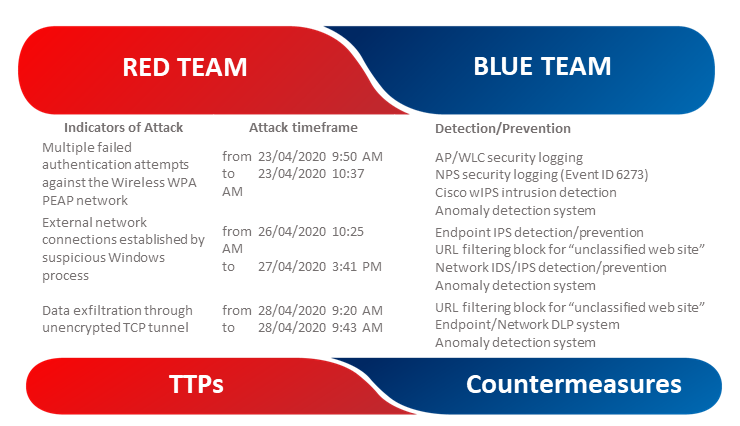

Il report dell’RTT descrive in dettaglio ogni fase evidenziando le TTP degli aggressori, i malware IOC e i problemi di conformità al GDPR.

Approccio e Metodologia

La tabella Attacchi&Contromisure evidenzia le tattiche, tecniche e procedure (TTP) utilizzate dal team RTT unitamente alle contromisure che devono essere implementate dal Blue Team.

È fortemente raccomandato eseguire un’analisi post mortem/retrospettiva alla fine della RTT. A supporto di questa attività vengono segnalati tutti i IOC relativi a qualsiasi malware e backdoor prodotti e attivati durante l’attacco.

Approccio e Metodologia

Il PTT è un sistema aperto di ingaggio/partecipazione/ingaggio in cui l’attività di attacco viene esposta e spiegata al Blue Team non appena si verifica.

I Purple Team Tests sono esercizi “pratici da tastiera” in cui i Red Team e Blue Team collaborano in una discussione aperta su ciascuna tecnica di attacco e sulle aspettative di difesa per migliorare in tempo reale le persone, i processi e la tecnologia.

Elementi chiave del Purple Team Testing:

- Orientato alla strategia piuttosto che all’ambito

- Valutazione delle persone, procedura e tecnologia

- Utilizzano tattiche, tecniche e procedure personalizzate